Все запускаемые в Windows программы так или иначе оставляют в системе след, причем касается это не только установленных, но и портативных приложений. Следы запуска программ остаются в виде записей журнала, истории действий, ключей реестра, а также файлов префетчинга в папке %windir%\Prefetch. Данные могут быть использованы для отслеживания деятельности пользователя, в частности, истории запуска им исполняемых файлов программ, осталось только как-то унифицировать к этим данным доступ.

Содержание статьи:

В действительности, в Windows имеется более простое и удобное решение — политики аудита. После активации настройки при каждом запуске исполняемого файла той или иной программы Windows станет автоматически создавать в системном журнале событий информативные записи, которые затем могут быть преобразованы в удобочитаемый формат с помощью средств командной строки или PowerShell.

Включаем политику аудита запуска процессов

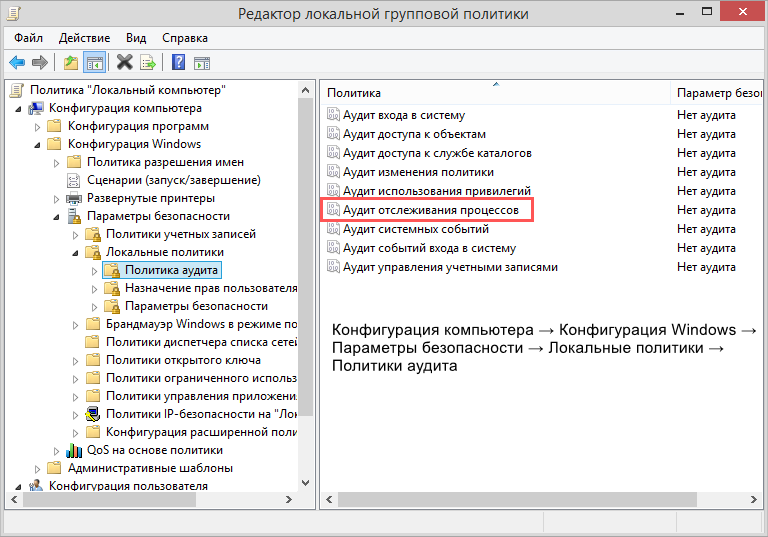

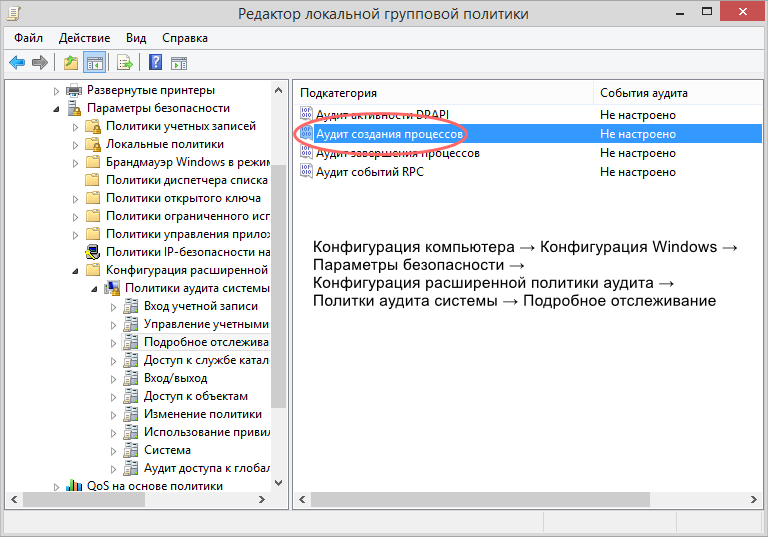

- Запустите редактор CPO командой gpedit.msc;

- Перейдите в раздел политик, указанный на скриншоте;

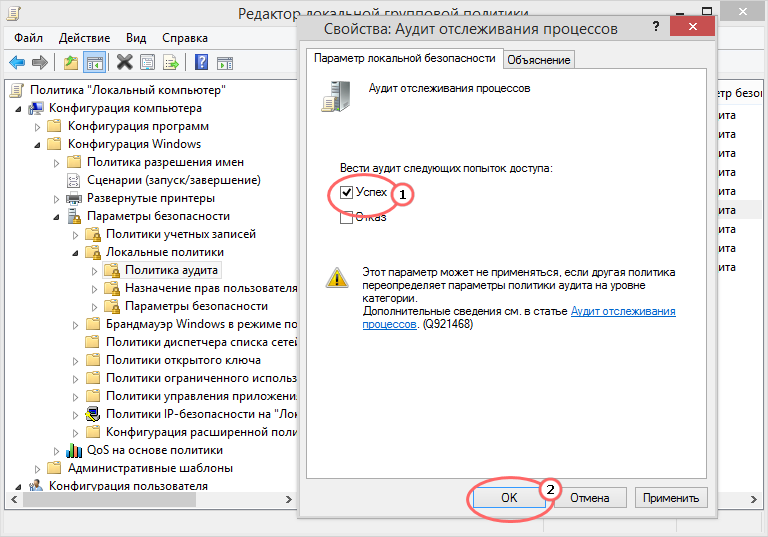

- В правой колонке найдите настройку «Аудит отслеживания процессов» и включите ее. Тип событий выберите «Успех»;

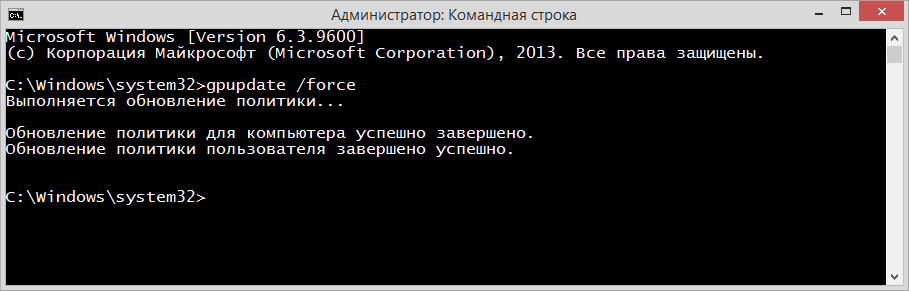

- Сохраните настройки и обновите политики, выполнив в командной строке команду gpupdate /force.

Чтение записей аудита

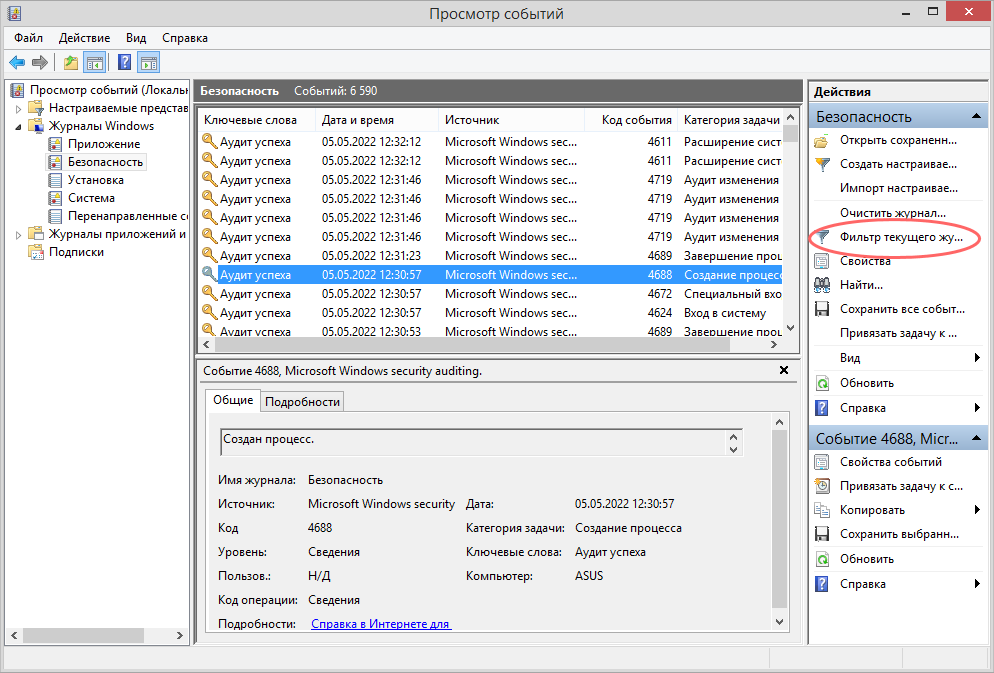

- Откройте системный журнал событий командой eventvwr.msc и разверните ветку Журналы Windows -> Безопасность;

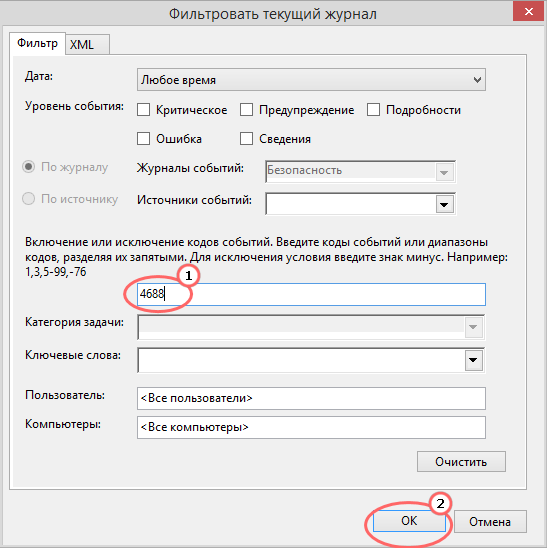

- Нажмите справа «Фильтр текущего журнала» и отсортируйте события по коду 4688.

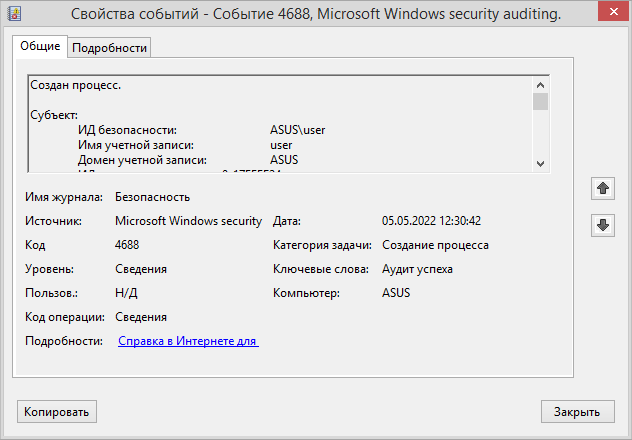

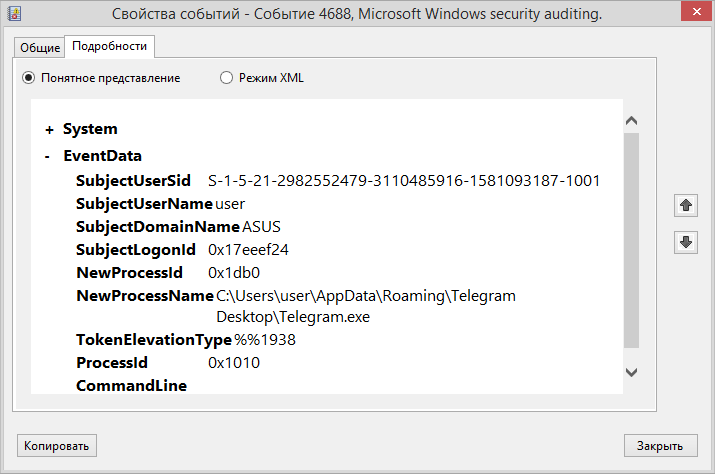

Этот код событий имеют все записи, указывающее на запуск процессов, например, с помощью политик аудита мы установили, что 05.05.2022 в 12:30:42 пользователем user был запущен мессенджер Telegram.

Да, стоит обратить внимание, что указанной выше политикой отслеживается все связанные с созданием процессов события, из-за чего раздел журнала может оказаться довольно пухлым. Чтобы исключить эти второстепенные события, вместо «Аудита отслеживания процессов» используйте политику «Аудит создания процессов».

Парсинг файла Amcache.hve

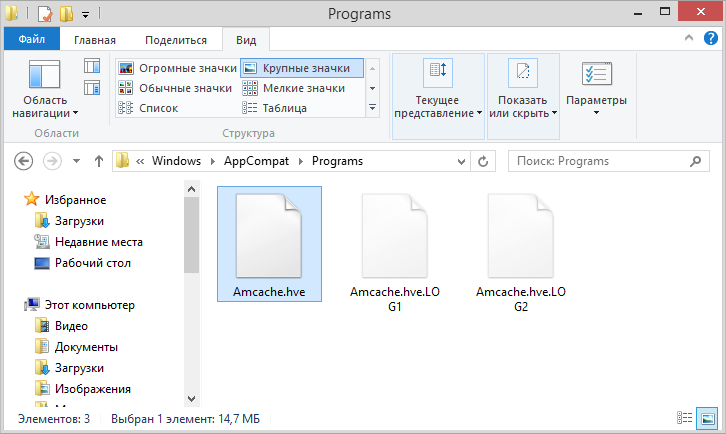

Получить доступ к истории запуска десктопных и универсальных приложений без использования аудита можно проанализировав файл Amcache.hve, расположенный в папке %windir%\AppCompat\Programs.

Открыть его в работающей системе не получится, скопировать его можно только из-под LiveCD.

Amcache.hve — бинарный файл, для извлечения из него данных в удобочитаемом виде вам понадобится тулза RegRipper.

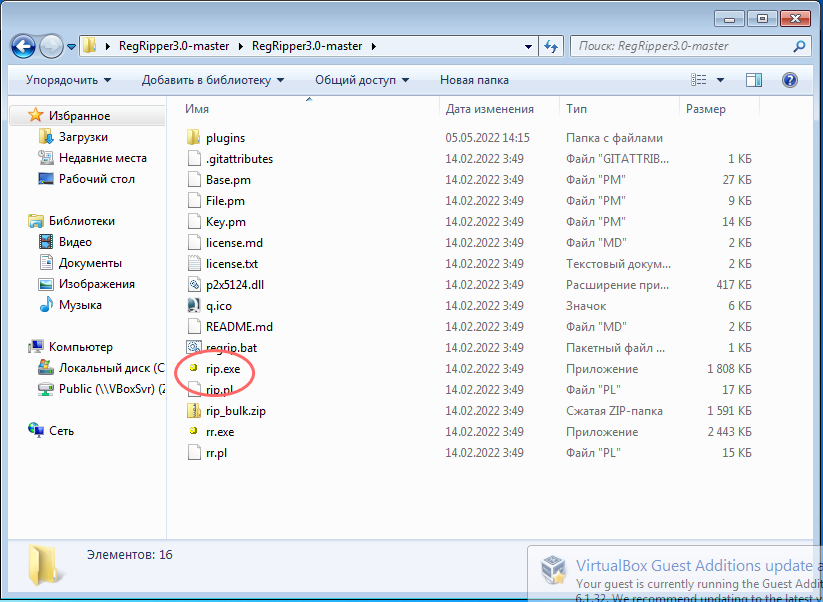

Скачайте архив с утилитой со странички разработчика github.com/keydet89/RegRipper3.0, распакуйте и запустите исполняемый файл rr.exe.

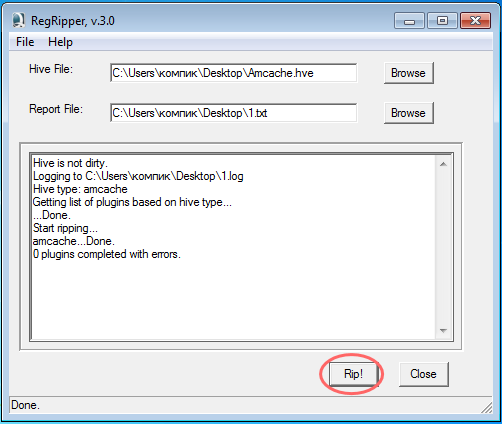

В поле «Hive File» укажите путь к файлу Amcache.hve, в поле «Report File» — путь к текстовому файлу отчета и нажмите «Rip!».

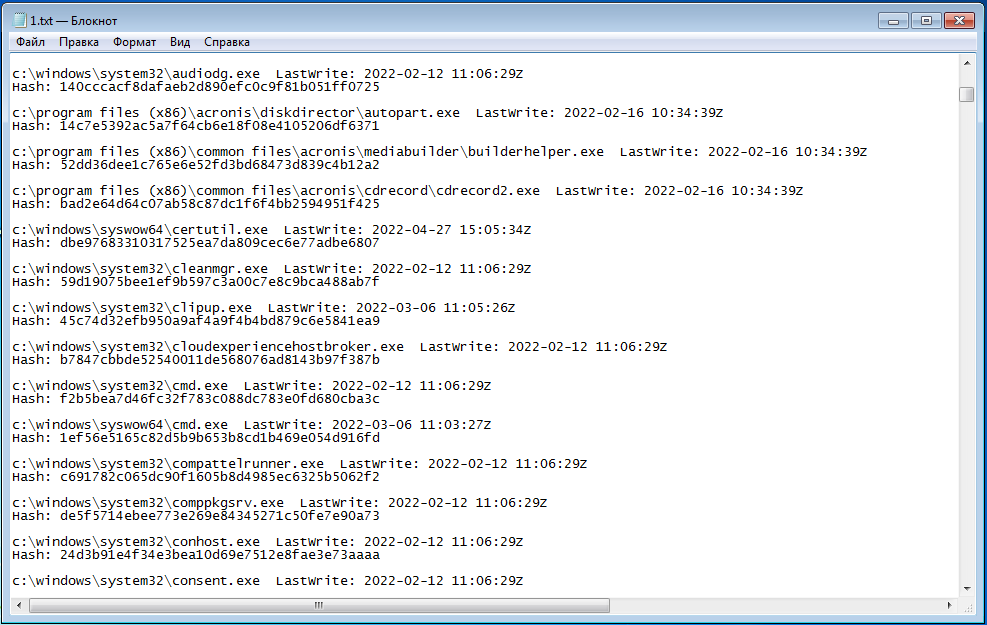

В результате вы получите лог со списком путей исполняемых файлов программ и прикрепленными к ним временными метками LastWrite (открывавшиеся последними).

Добавить комментарий